Wie lege ich meine 1. Webseite an ?

Nachdem Sie unter ISPConfig eine Webseite und einen FTP-Zugang eingerichtet haben benötigen Sie noch einen Editor.

Sie können hier jeden beliebigen Editor oder eine Textverarbeitung wie z.B. Word oder was auch immer nehmen.

Ein sehr guter Editor ist z. B.

Brackets von Adobe.

In diesem Beispiel verwenden wir Notepad++

Der große Vorteil von Notepad++ ist, dass hier bereits ein FTP-Client integriert ist - Sie können also direkt und live auf Ihrem Server arbeiten und das Ergebnis sofort "sehen".

Einfach mal nach "Notepad++ download" google'n oder direkt von der Homepage

also hier downloaden

Erweiterungen / NppFTP

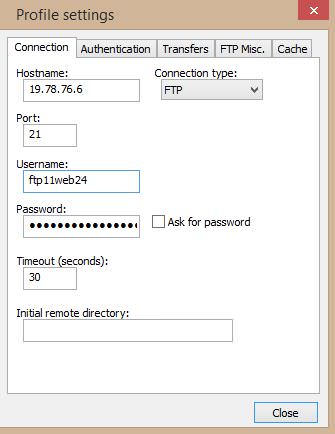

Im FTP-Fenster klicken Sie auf das "Zahnradsymbol" dann "Profile settings" dann "Add New" tragen Sie jetzt einen beliebigen Profil-Namen ein und legen einen FTP-Zugang zu Ihrer Webseite an.

Tragen Sie hierzu unter "Host" immer die IP Adresse Ihres Servers ein (siehe Mail Zugangsdaten) dann funktioniert es auch wenn noch keine aktive Domain auf Ihrer Webseite liegt.

Tragen Sie bei "Username" und "Passwort" die entsprechenden Werte ein (so wie Sie den FTP-User unter ICPConfig eingerichtet haben).

Die andere Angaben belassen Sie bei den Vorgaben.

Jetzt sollte es in etwa so aussehen:

Jetzt bitte per "close" speichern und auf das 1. Icon (Connect) klicken. Wählen Sie jetzt die gerade angelegte FTP-Verbindung aus.

Jetzt sind Sie mit Ihrem Server bzw. Webseite verbunden.

Klicken Sie jetzt mit der rechten Maustaste auf den Ordner "web" und wählen "Create new file" und geben als Dateiname:

test.html

an.

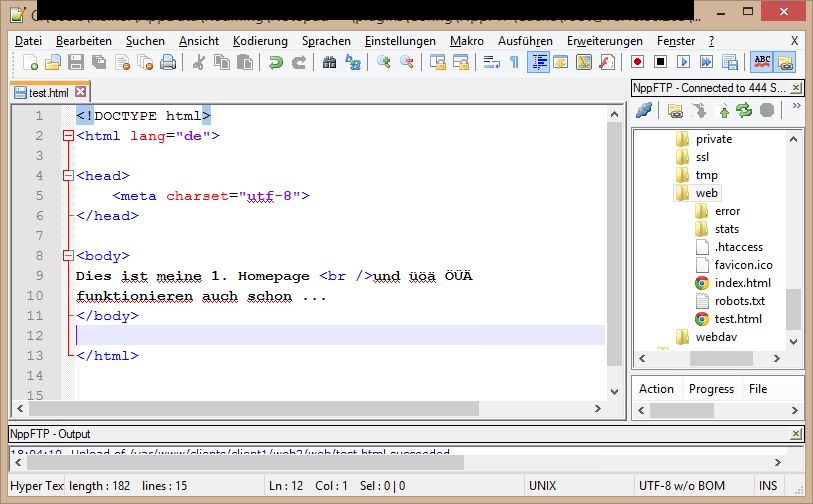

Jetzt sehen Sie im web-Ordner die besagte Datei - einfach per Doppelklick im Editor öffnen.

Tragen Sie jetzt folgenden Text ein (so wie im folgenden Bild):

Geben Sie in der URL Zeile Ihres Browsers folgendes ein:

meine-domain.de/test.html

Jetzt wird Ihre 1. Webseite live angezeigt.

Wenn die Datei automatisch bei Aufruf Ihrer Domain starten soll (also ohne die Angaben von "test.html" müssen Sie diese nur in

index.html

umbenennen.

Die bereits vorhandene index.html ist die jetzige Willkommens-Seite die bei Aufruf Ihrer Domain angezeigt wird - Sie können diese löschen oder umbenennen.

WICHTIG: Wenn Sie Änderungen vorgenommen haben - bitte nicht vergessen Ihren Browser zu aktualisieren (F5 drücken) oder den gesamten Browser Cache löschen.

Hier können Sie die test.html auch als zip-Datei downloaden

Hier wird die Datei test.html direkt im Browser angezeigt

Wenn die text.html im Browser angezeigt wird einfach rechte Maustaste / Seitenquelltext anzeigen / und den Text markieren und kopieren (je nach verwendetem Browser kann der Menüpunkt auch leicht abweichen).

Hier noch ein wichtiger Hinweis:

Grundsätzlich sollten Sie alle HTML- und PHP-Dateien in der Kodierung "UTF-8 ohne BOM" und mit dem Format "Zeilenende UNIX" speichern.

Bei Notepad++ können Sie dies unter dem Menüpunkt "Kodierung" und "Bearbeiten / Format Zeilenende" konfigurieren.